O365 Tenant

Enregistrer une App sur Azure AD

Remarque: Les autorisations peuvent nécessiter une autorisation d'un administrateur.

Connectez-vous au Portail Azure en utilisant vos identifiants.

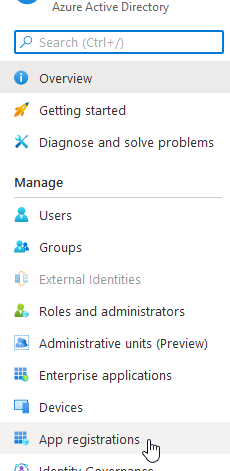

Depuis les services Azure, localisez et ouvrez Azure Active Directory (également connu sous le nom d'Azure AD).

Dans la section Manage, sélectionnez App registrations.

Dans l'écran App registrations, cliquez sur + New registration.

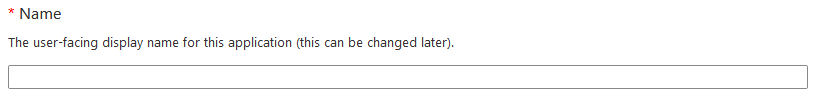

L'écran Register an application s'affiche. Entrez le nom d'affichage destiné à l'utilisateur pour l'App dans Name.

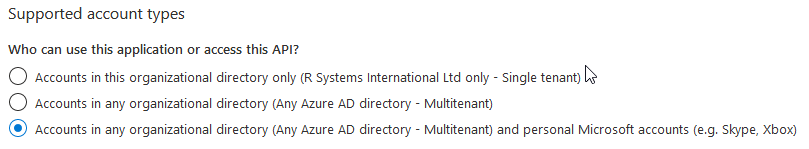

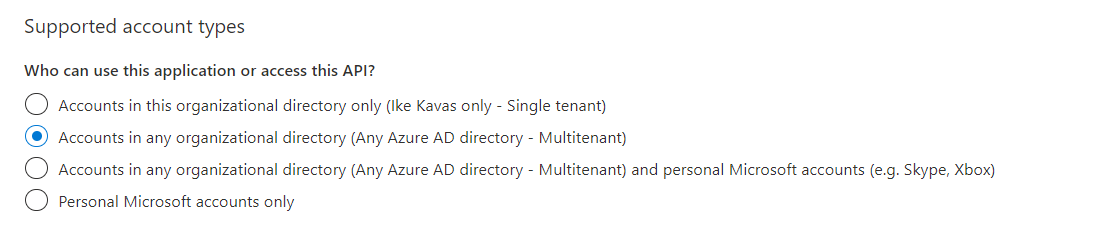

Sélectionnez l'un des types de compte suivants en fonction de vos besoins:

Accounts in any organizational directory (Any Azure AD directory Multitenant) and personal Microsoft accounts (e.g. Skype, Xbox)

Accounts in any organizational directory (Any Azure AD directory Multitenant)

Laissez l'option Redirect URI (optional) telle quelle.

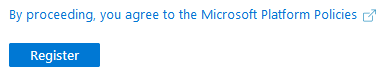

Cliquez sur Register pour terminer l'enregistrement de l'App. Cela vous ramènera à l'écran de la nouvelle App.

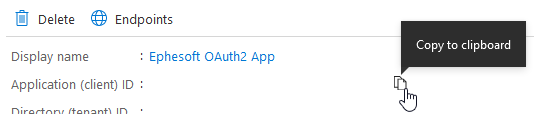

Dans l'écran de l'App, localisez l'Application (client) ID. Copiez-le pour l'utiliser lors de la configuration de l'importation d'e-mails pour DocBits.

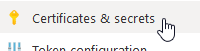

Depuis le panneau de gauche, sélectionnez Certificates & secrets:

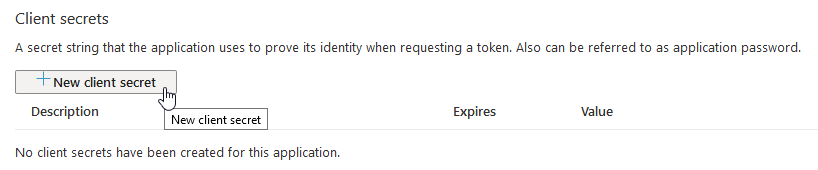

Dans l'écran Certificates & secrets, cliquez sur le bouton + New client secret dans la section Client secrets:

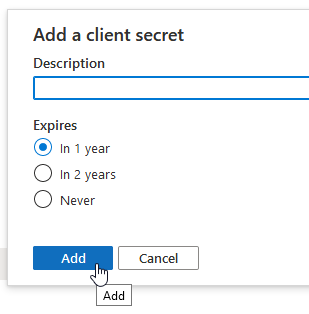

Dans la boîte de dialogue Add a client secret, cliquez sur le bouton Add:

Il est recommandé de remplir une description pour identifier ce secret parmi plusieurs (pour l'instant, la limite est de 2 secrets par App).

Remarque: Sélectionnez cette date d'expiration selon la politique de votre entreprise. Une fois expiré, un nouveau client secret devra être créé et spécifié pour chaque configuration d'e-mail où il a été utilisé précédemment.

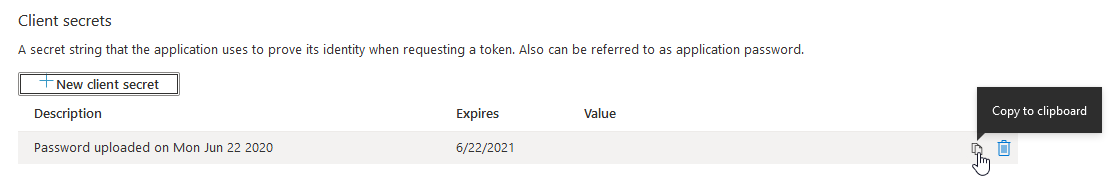

Le client secret nouvellement généré sera visible. Copiez ce client secret pour l'utiliser lors de la configuration de l'importation d'e-mails pour DocBits.

Important: Assurez-vous d'avoir copié le client secret car le client secret ne s'affichera plus une fois fermé.

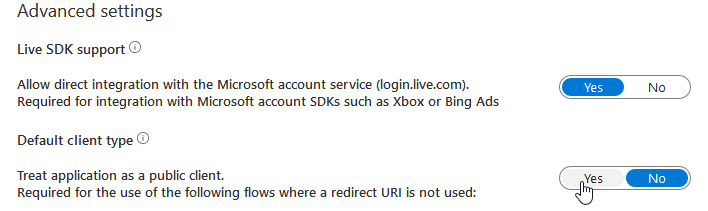

Sélectionnez Authentication dans le panneau de gauche. Cela affichera l'écran Authentication sur le côté droit.

Dans la section Advanced settings, cliquez sur Yes pour Default client type.

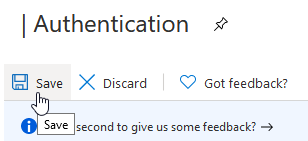

Cliquez sur Save pour confirmer les modifications.

Sélectionnez API permissions dans le panneau de gauche. Cela affichera l'écran des autorisations API.

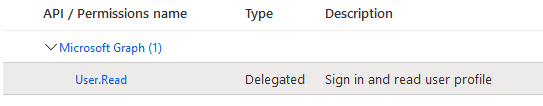

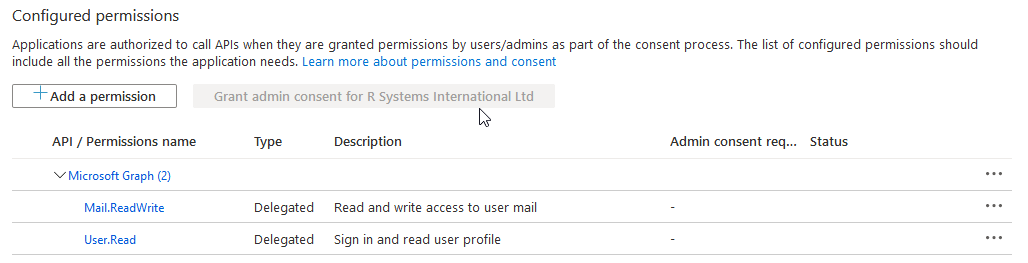

Par défaut, l'autorisation User.Read de Microsoft Graph est présente, laissez-la telle quelle.

Remarque: Il s'agit d'une autorisation requise. Si cette autorisation n'est pas disponible, ajoutez l'autorisation avec les étapes mentionnées ci-dessous pour l'autorisation Mail.ReadWrite.

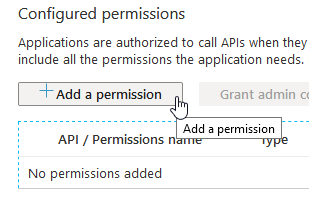

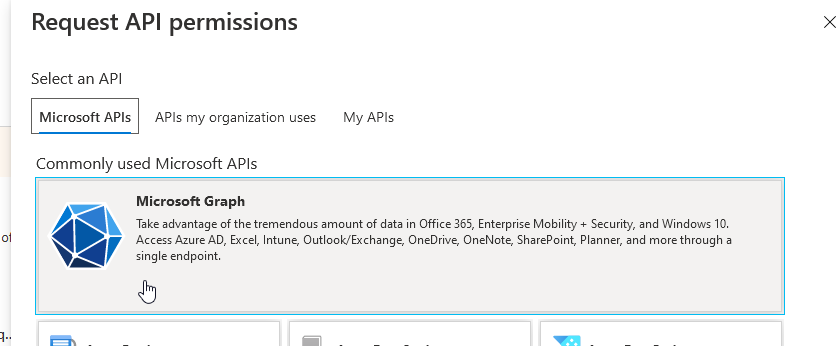

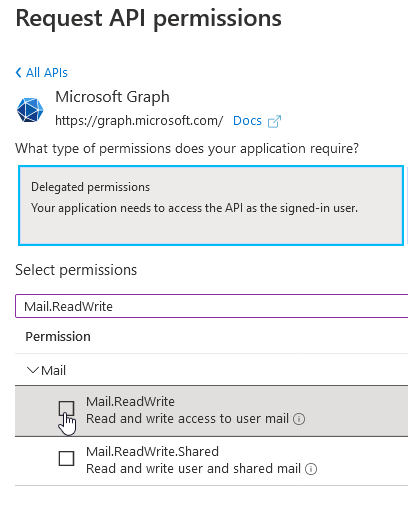

Cliquez sur + Add a permission. Cela ouvrira le panneau Request API permissions.

Cliquez sur Microsoft Graph.

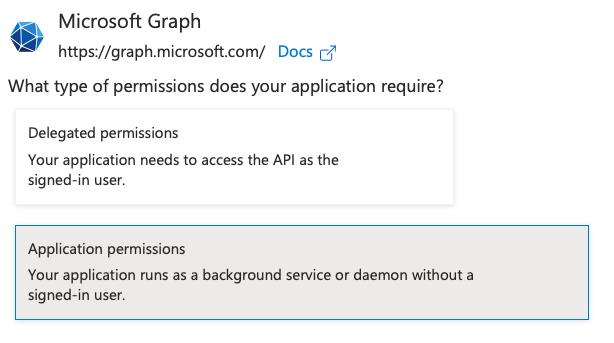

Parmi les deux sous-catégories, sélectionnez App Permissions.

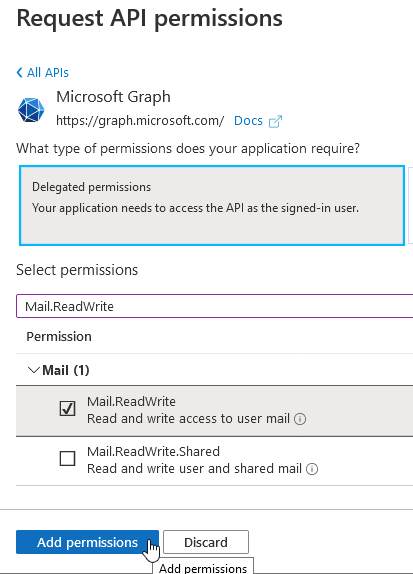

Tapez Mail.ReadWrite dans la zone de recherche. Cochez la case Mail.ReadWrite pour l'autorisation.

Cela activera le bouton Add permissions en bas du panneau. Cliquez sur Add permissions.

Cela ajoutera l'autorisation Mail.ReadWrite à la liste des Configured permissions pour l'App.

Remarque: Des autorisations d'administrateur peuvent être requises. L'administrateur devra autoriser l'App à utiliser ces autorisations. Une fois autorisé, le statut accordé sera indiqué comme suit:

Last updated